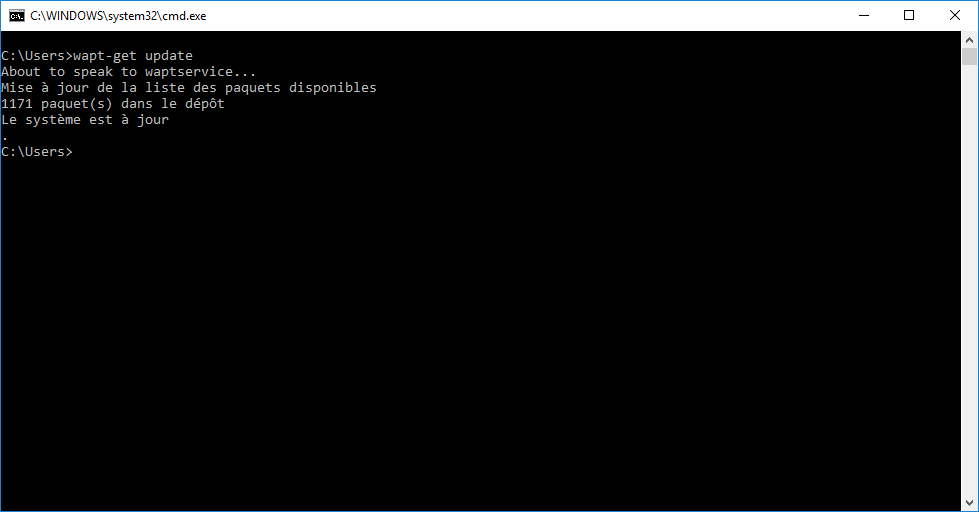

Utiliser WAPT en ligne de commande¶

L’agent WAPT installé permet l’utilisation de WAPT en ligne de commande à l’aide du programme wapt-get.

Invite de commande Windows¶

Note

par défaut la ligne de commande va essayer d’effectuer les actions demandées avec le compte qui a lancé la console cmd.exe ;

si l”Utilisateur n’est pas un Administrateur Local ou si le cmd.exe n’a pas été lancé avec les droits Administrateur Local, la commande sera passée au waptservice ;

par sécurité, certaines actions demandent un identifiant et un mot de passe ;

seuls les membres du groupe Administrateur Local de la machine et les membres du groupe de sécurité waptselfservice de l’Active Directory sont autorisés ;

pour forcer le passage par le service WAPT en tant qu”Administrateur Local, ajouter simplement -S après wapt-get ;

- Utiliser les fonctions les plus courantes de la ligne de commande

- Utiliser les lignes de commande spéciales

- wapt-get register

- wapt-get download

- wapt-get download-upgrade

- wapt-get show

- wapt-get list

- wapt-get upgradedb

- wapt-get setup-tasks - wapt-get enable-tasks - wapt-get disable-tasks

- wapt-get add-upgrade-shutdown - wapt-get remove-upgrade-shutdown

- wapt-get inventory

- wapt-get update-status

- wapt-get setlocalpassword

- wapt-get reset-uuid

- wapt-get generate-uuid

- wapt-get get-server-certificate

- wapt-get enable-check-certificate

- wapt-get session-setup

- Utiliser la ligne de commande pour créer des paquets WAPT