Nouveau dans la version 1.5: Enterprise

Différencier les niveaux de rôle dans WAPT¶

Indication

Cette fonctionnalité est uniquement disponible avec la version Enterprise

Introduction¶

WAPT offre la possibilité de différencier les rôles des administrateurs en basant leurs identités sur une PKI pour signer les paquets et les actions.

Indication

La description suivante de la différenciation des rôles est temporaire car elle va évoluer dans un avenir proche.

Différenciation des rôles des utilisateurs administrateurs de WAPT¶

Il y a trois cas :

Clé privée + types de certificats |

Principaux usages |

|---|---|

Clé privée simple + certificat |

Permet l’authentification sur la console WAPT + les interactions avec les agents WAPT |

Clé privée du développeur + certificat |

Permet l’authentification sur la console WAPT + interactions avec les agents WAPT + signature de paquets WAPT |

Clé privée de l’autorité de certification (CA) + certificat |

Permet l’authentification + les interactions + la signature de paquets + la délivrance de nouvelles clés privées |

Une installation standard de WAPT générera une clé privée de CA par défaut, permettant l’émission de nouvelles clés privées pour les développeurs et les déployeurs de paquets WAPT.

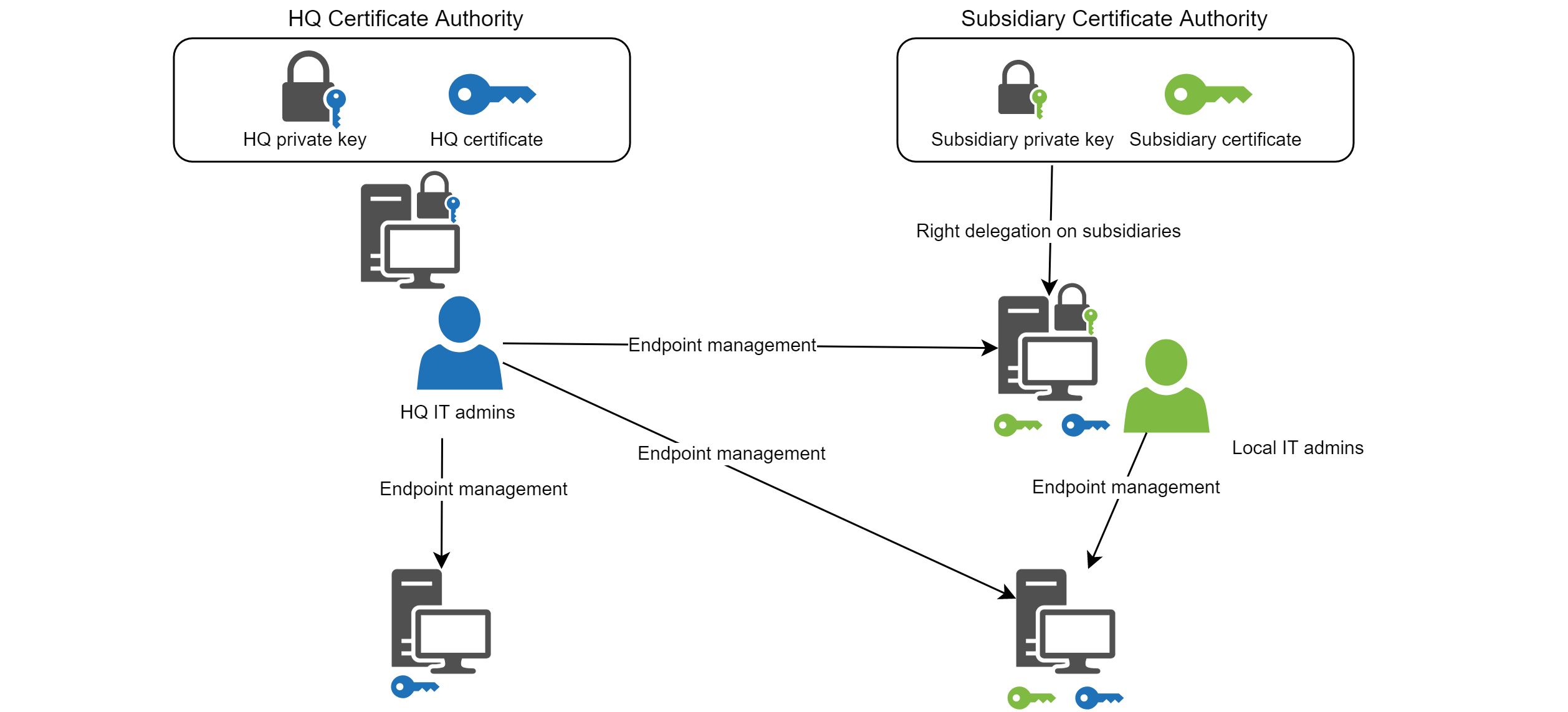

Il est possible d’émettre une Autorité de Certification intermédiaire pour chaque filiale. Il est alors possible de délivrer une clé privée personnelle et son certificat correspondant à chaque administrateur informatique.

En examinant les schémas ci-dessus, nous pouvons en déduire la conclusion suivante :

Les agents WAPT du siège de l’Organisation peuvent être gérés par l’équipe informatique du siège et ne peuvent pas être gérés par les équipes informatiques des filiales ;

Les agents WAPT de la filiale ayant les deux certificats, celui du siège et celui de la filiale, peuvent être gérés par l’équipe informatique locale et par l’équipe informatique du siège ;

L’utilisation d’une PKI existante est possible, la console WAPT est livrée avec un simple générateur de certificats.

Générer un nouveau certificat¶

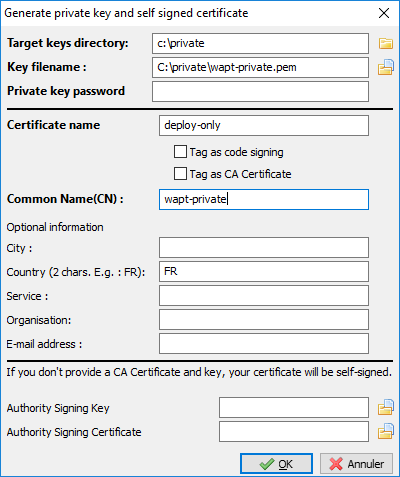

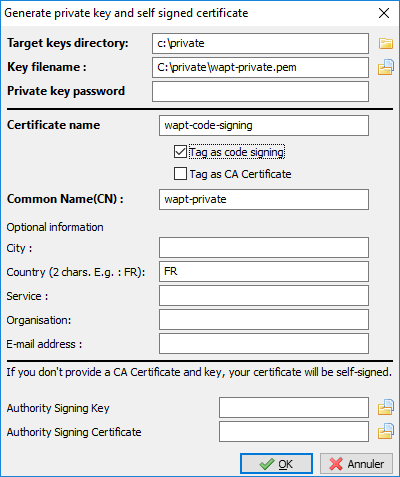

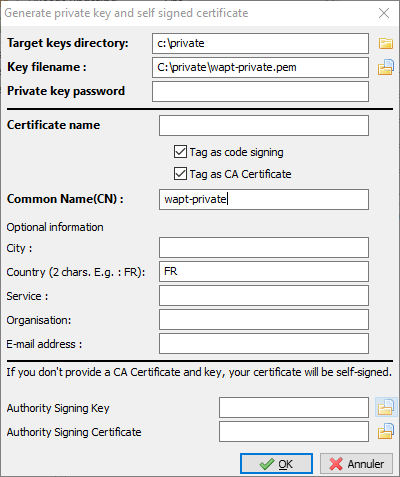

Générer un certificat auto-signé¶

Déployer les certificats d’administrateurs locaux sur les clients¶

Certaines organisations choisiront de laisser les administrateurs informatiques locaux effectuer des actions sur les appareils équipés de WAPT en leur délivrant des certificats personnels qui fonctionneront sur l’ensemble des appareils dont les administrateurs informatiques locaux sont responsables.

Les administrateurs informatiques du siège déploieront les certificats des administrateurs informatiques locaux sur les clients de leurs sites respectifs.

De cette façon, les administrateurs informatiques locaux ne pourront pas gérer les ordinateurs situés au siège, mais uniquement les ordinateurs situés sur leurs propres sites.

Copiez les certificats des administrateurs informatiques locaux autorisés sur les clients dans C:\program files(x86)\wapt\ssl.

Indication

N’oubliez pas de redémarrer le service WAPT sur les clients pour qu’ils puissent utiliser leur nouveau certificat. Ouvrez une ligne de commande cmd.exe:

net stop waptservice

net start waptservice

Si vous souhaitez déployer les certificats en utilisant WAPT, vous trouverez ci-dessous un exemple de package permettant de déployer les certificats sur les ordinateurs clients.

# -*- coding: utf-8 -*-

from setuphelpers import *

uninstallkey = []

def install():

print(ur"Copy of AC's distant site")

filecopyto('ca_distant.crt',makepath(install_location('WAPT_is1'),'ssl',))

def audit():

print('Auditing %s' % control.asrequirement())

return "OK"

if __name__ == '__main__':

update_package()