Générer l’installeur de l’agent WAPT¶

Choisir le mode d’identification unique des agents WAPT¶

Dans WAPT, vous pouvez choisir le mode d’identification unique des agents.

Lorsqu’un agent WAPT s’enregistre, le serveur doit savoir s’il s’agit d’une nouvelle machine ou s’il s’agit d’une machine déjà enregistrée.

Pour cela, le serveur WAPT examine le numéro unique « UUID » dans l’inventaire.

Le WAPT propose 3 modes de fonctionnement pour vous aider à distinguer vos machines, c’est à vous de choisir le mode qui vous convient le mieux.

Attention

Lorsqu’on choisit un mode de fonctionnement, il est difficile de le changer, donc réfléchissez le bien !

Identification des agents WAPT par leur BIOS UUID (numéro de série)¶

Ce mode de fonctionnement permet d’identifier les machines de la console de manière physique.

Si vous remplacez un ordinateur et vous donnez au nouvel ordinateur le même nom que le précédent, vous aurez deux ordinateurs qui apparaîtront dans la console WAPT puisque vous aurez physiquement deux ordinateurs différents.

Note

Certains fabricants ne font pas correctement leur travail et attribuent les mêmes UUID BIOS à des lots entiers d’ordinateurs. Dans ce cas, le WAPT ne verra qu’un seul ordinateur …

Identification de l’agent WAPT par son nom d’hôte¶

Ce mode de fonctionnement est similaire à celui d’Active Directory. Les machines sont identifiées par leur nom d’hôte.

Note

Ce mode ne fonctionne pas si plusieurs machines de votre parc portent le même nom. Nous savons tous que cela ne devrait pas arriver !!

Identifier les agents WAPT avec un UUID généré de manière aléatoire¶

Ce mode de fonctionnement permet d’identifier les PC par leur installation WAPT. Chaque installation de WAPT génère un numéro aléatoire unique. Si vous désinstallez WAPT de l’ordinateur puis vous réinstallez WAPT, alors vous verrez apparaître un nouveau PC dans votre console.

Générer l’installeur de l’agent WAPT¶

L’installeur waptagent est un installeur InnoSetup.

Une fois la console WAPT installée sur le poste de l”Administrateur, on dispose de tous les fichiers nécessaires pour compiler l’installeur WAPT :

les fichiers qui seront utilisés pour créer l’installeur se trouvent dans le répertoire d’installation

C:\Program Files (x86)\wapt;les fichiers sources de l’installeur (fichiers

*.iss) se trouvent dansC:\Program Files (x86)\wapt\waptsetup;

Indication

Avant de lancer la création de l’installeur pour l’agent WAPT, vérifier la présence du certificat public dans le dossier C:\Program Files (x86)\wapt\ssl.

Si vous souhaitez déployer d’autres certificats publics sur les ordinateurs de l”Organisation équipés de WAPT, il faudra les copier dans ce dossier.

Danger

NE PAS COPIER votre clé privée d”Administrateur dans C:\Program Files (x86)\wapt.

Ce dossier est utilisé pour créer l’agent WAPT et votre clé privée se retrouverait déployée sur l’ensemble du parc.

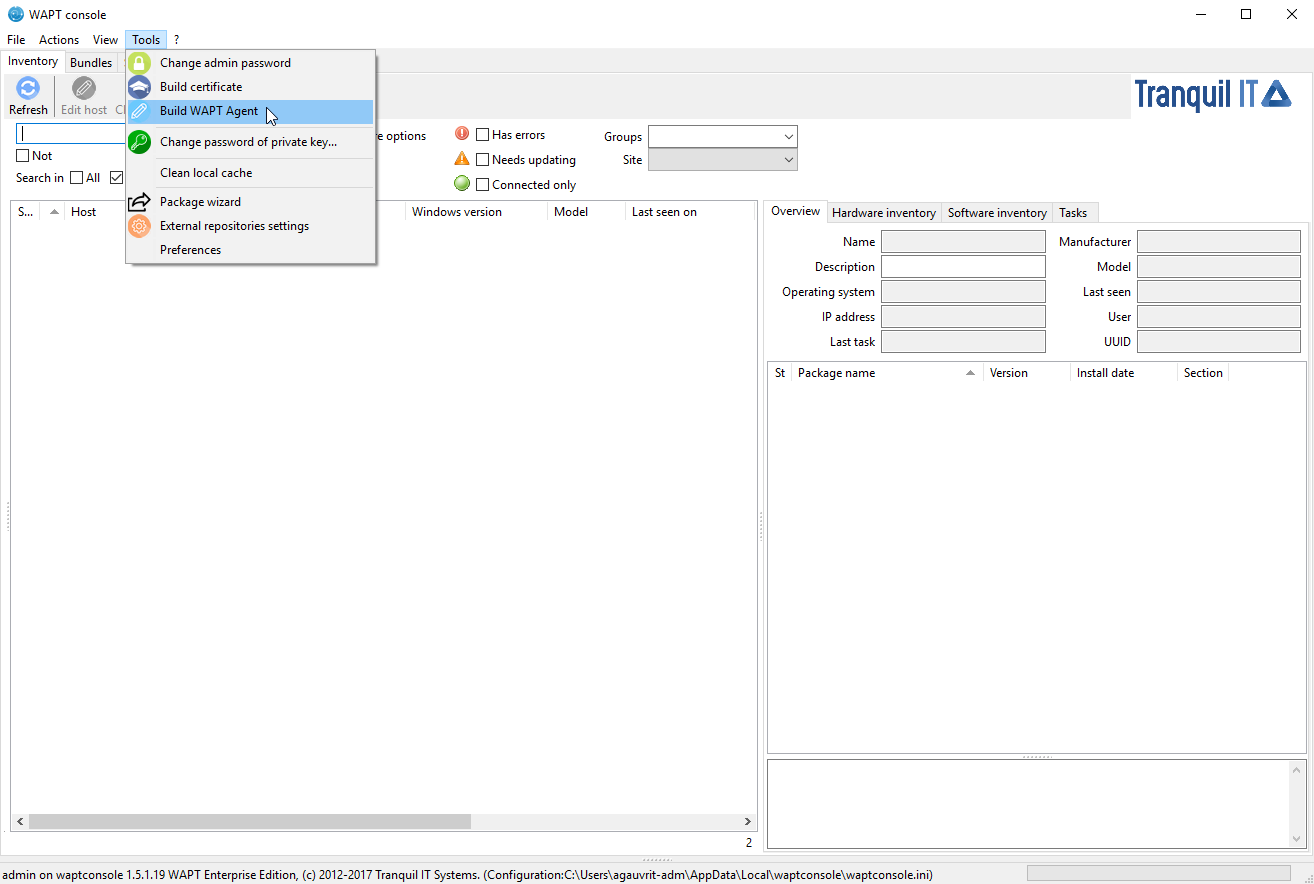

dans la console WAPT, ouvrir ;

Générateur l’agent WAPT à partir de la console¶

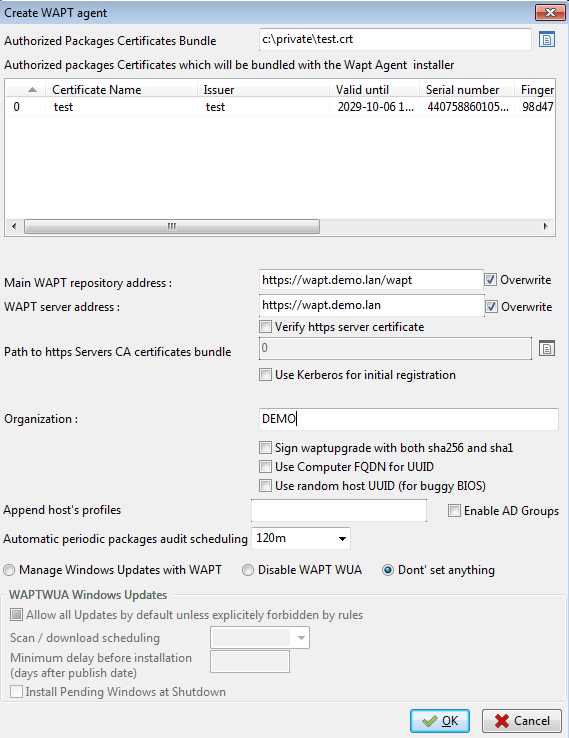

renseigner les informations nécessaires à l’installeur :

le champ obligatoire Certificat public ;

exemple :

C:\private\mydomain.crtle champ Adresse du dépôt WAPT : obligatoire ;

exemple : https://srvwapt.mydomain.lan/wapt

le champ Adresse du serveur WAPT : obligatoire ;

exemple : https://srvwapt.mydomain.lan

la case à cocher Vérifier le certificat HTTPS du serveur ;

le champ Chemin du bundle de certificats pour vérifier le certificat HTTPS du serveur ;

la case à cocher Utiliser Kerberos pour l’enregistrement initial des agents WAPT avec le serveur ;

le champ Organisation pour identifier l’origine des paquets ;

le champ Signer waptupgrade en sha256 et sha1 peut maintenant être ignoré car il n’est utile que lors d’une mise à jour depuis une version 1.3 vers 1.5 ;

le champ Utilise le FQDN de l’ordinateur comme UUID et Utilise un UUID aléatoire (for buggy BIOS) (voir explication dans le paragraphe précédent de cette documentation) ;

le champ Activer les groupes AD permet l’installation de paquets de profil basés sur les groupes Active Directory dont la machine est membre. Cette fonctionnalité peut dégrader les performances du WAPT ;

le champ Ajouter au profil de machine permet de définir une liste de paquets WAPT à installer obligatoirement ;

le champ Programmation des audits de paquet définit la fréquence à laquelle l’agent WAPT vérifie s’il a des audits à effectuer ;

Pour les mises à jour Windows, voir cet article sur la configuration de WAPTWUA sur l’agent WAPT ;

Danger

La case Utiliser l’enregistrement kerberos pour l’enregistrement initial doit être activé UNIQUEMENT si vous avez suivi la documentation Configurer l’authentification Kerberos.

La case Utiliser l’enregistrement kerberos pour l’enregistrement initial doit être activé UNIQUEMENT si vous avez suivi la documentation Configurer l’authentification Kerberos.

Renseigner les informations sur l’Organisation¶

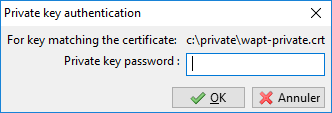

renseignez le mot de passe de la clé privée :

Entrer le mot de passe de la clé privée¶

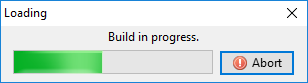

Progression de la création de l’installeur de l’agent WAPT¶

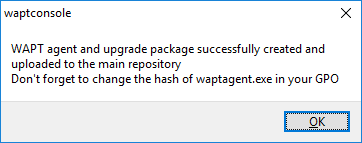

Une fois la compilation terminée, une confirmation s’affiche informant que le waptagent a bien été chargé sur https://srvwapt.mydomain.lan/wapt/.

Confirmation du chargement de l’agent WAPT sur le serveur WAPT¶

Note

Un avertissement apparaît pour rappeler de changer la valeur du hash dans la GPO de déploiement de l’agent WAPT.

Mettre à jour les agents WAPT¶

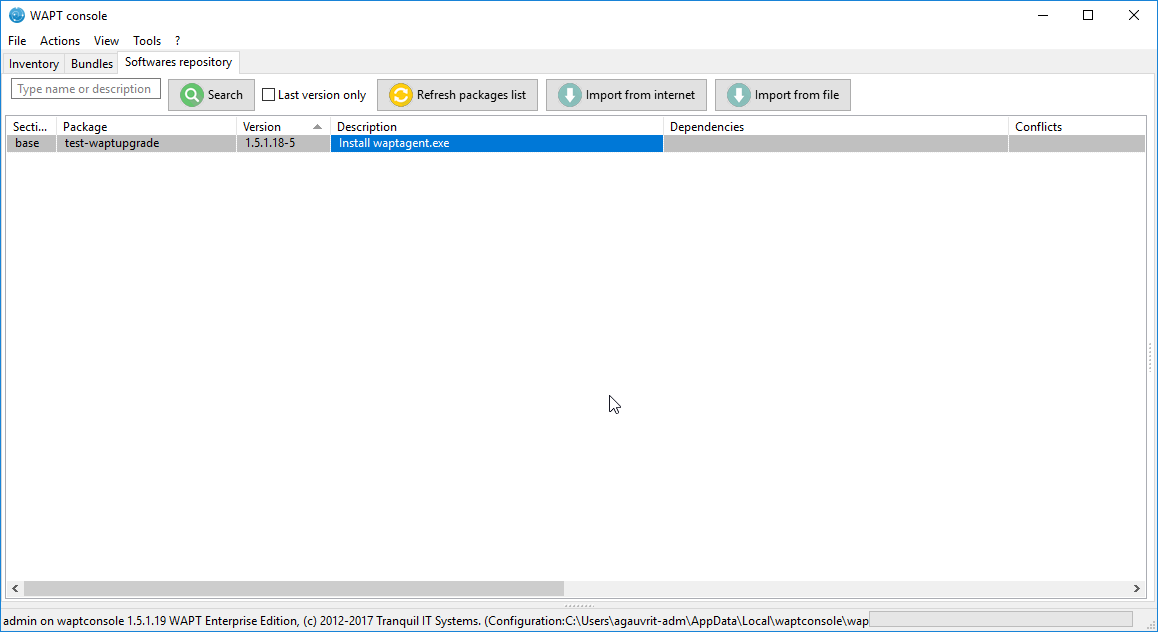

Le paquet test-waptupgrade a également été chargé sur le dépôt.

Ce paquet WAPT contient l’agent WAPT avec les paramètres spécifiés lors de l’installation.

Nouvel agent dans le dépôt WAPT¶

Note

Ce paquet permettra de mettre à jour les agents WAPT du parc lorsqu’une mise à jour de l’agent WAPT sera rendue disponible.

Mettre à niveau les agents WAPT à l’aide du paquet xxx-waptupgrade est un processus en deux étapes :

le paquet copie d’abord le nouveau fichier

waptagent.exesur l’ordinateur client et crée une nouvelle tâche programmée qui exécutera waptagent.exe deux minutes après la création de la tâche programmée. À ce moment, le paquet lui-même sera installé et l’inventaire sur le serveur indiquera que l’installation du paquet est OK, avec la version correcte installée, mais l’inventaire affichera toujours l’ancienne version car l’agent n’aura pas encore été mis à jour.après deux minutes, la tâche programmée démarre et exécute waptagent.exe. waptagent.exe arrête le service WAPT local, met à niveau l’installation WAPT locale, puis redémarre le service. La tâche programmée est alors automatiquement supprimée et l’agent WAPT renvoie son inventaire au serveur WAPT. L’inventaire sur le serveur affichera alors la nouvelle version de l’agent.

Du point de vue d’un administrateur, en regardant la console, vous verrez les étapes suivantes :

le paquet xxx-waptupgrade commence à être installé ;

xxx-waptupgrade est installé, la machine est à jour du point de vue de la liste des paquets, mais la version dans l’inventaire est toujours l’ancienne version de l’agent WAPT ;

après deux minutes, l’état de la connectivité de l’ordinateur passe à déconnecté pendant que l’agent WAPT est mis à jour ;

après environ deux minutes, l’ordinateur client se remet en ligne dans la console, met à jour son inventaire et affiche la nouvelle version ;

Ce qui peut mal se passer lors des mises à niveau¶

le problème le plus courant lors du processus de mise à niveau est le blocage de l’installation par un antivirus local (le WAPT est un installateur de logiciels qui maintient une fenêtre Web ouverte sur un serveur de gestion central, ce comportement peut donc être signalé comme suspect par un antivirus, même si cette méthode est à la base de la gestion des points finaux…). Si vous avez un problème lors du déploiement de la mise à jour, veuillez vérifier votre console antivirus et mettre en liste blanche le waptagent.exe. Une autre option est de re-signer le binaire waptagent.exe si votre organisation possède un certificat de signature de code interne ;

le deuxième problème le plus courant est que, pour certaines raisons, un autre programme verrouille un DLL qui est livré avec le WAPT. Cela peut arriver avec des installateurs de logiciels mal conçus qui commencent par prendre la variable locale %PATH% et qui trouvent ensuite des DLL openssl ou python propres embarquées avec WAPT ;

le troisième problème le plus courant est une installation de Windows défectueuse qui n’exécute pas correctement les tâches programmées, et oui nous avons déjà vu ça !!