Utiliser la console WAPT avancé¶

Cette page détaille l’utilisation avancée de la console WAPT.

Utiliser des paquets profile dans WAPT  ¶

¶

Principe de fonctionnement¶

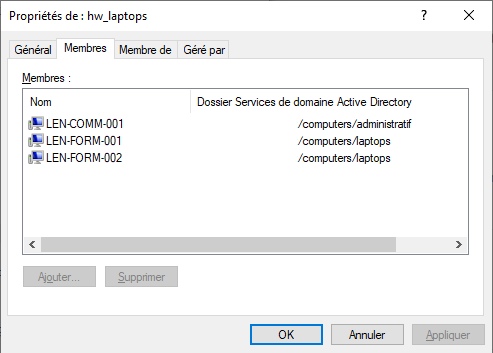

WAPT Enterprise propose une fonctionnalité paquet profile Active Directory.

Cela automatise l’instalaltion du logiciel WAPT ainsi que ses paquets de configuration sur des hôtes, basé sur leur appartenance aux Groupes de SecuritéOrdinateur Active Directory.

Important

Les groupes de Securité Ordinateur Active Directory contiennent des Ordinateurs et non pas des Utilisateurs.

Avertissement

Automatically installing software and configurations based on user and user group membership is not implemented with WAPT and such implementation is not desirable. The use case of installing oftware based on user profile is better served with the differentiated self-service feature that is also available with WAPT Enterprise.

Créer des paquets profile dans la console WAPT¶

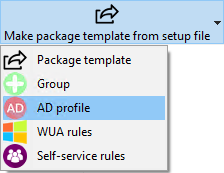

You can create profile bundle packages by clicking on .

Important

Pré-requis:

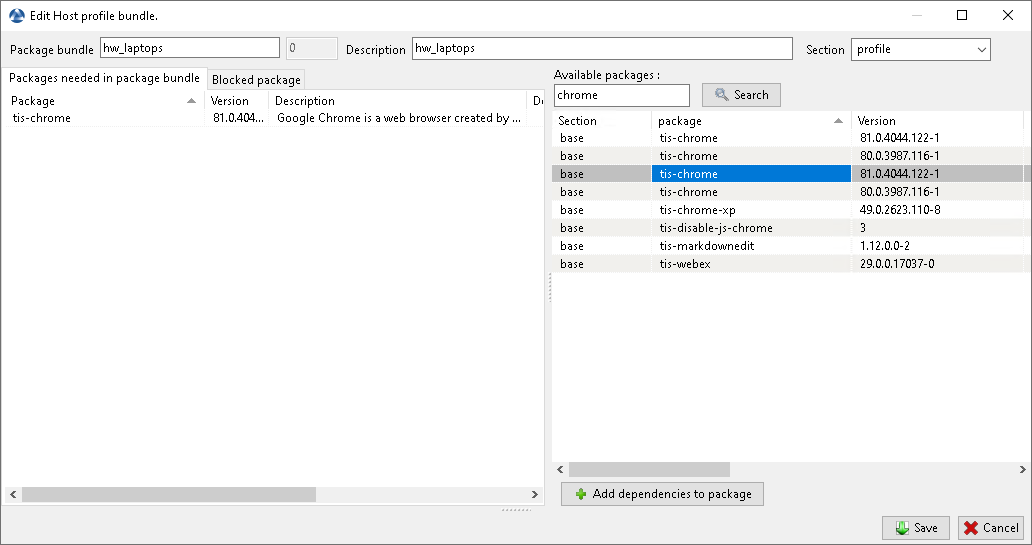

The profile package name must be exactly the same as the AD Security group name.

The profile package name is case sensitive.

Exemple:

Groupe de Sécurité AD:

HW_laptops;Paquet profile WAPT:

HW_laptops;

Une fenêtre s’ouvre et on vous demande de choisir quels paquets doivent être contenus dans le paquet profile tout juste créé.

Ajouter un paquet au paquet profile¶

Sauvegardez le paquet profile qui sera alors téléversé vers le serveur WAPT.

Utiliser des Unités Organisationnelles dans WAPT  ¶

¶

Principe de fonctionnement¶

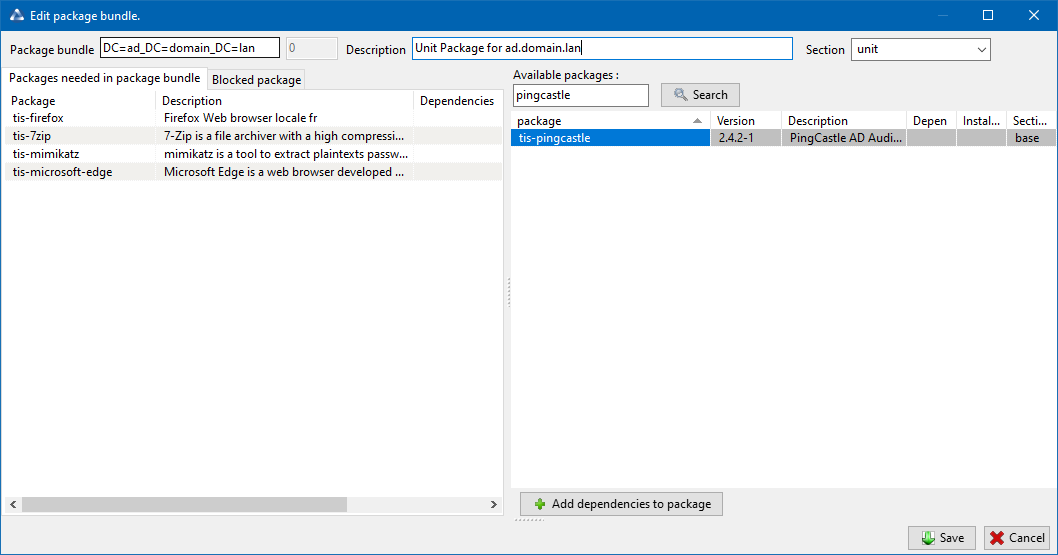

WAPT Enterprise offers Organizational Unit packages functionality.

It automates software installations based on your Active Directory organization.

L’agent WAPT connait son emplacement dans l’arborescence Active Directory, il connaît donc pour cette raison la hiérarchie des Unités Organisationnelles qui le concerne, par exemple:

DC=ad,DC=domain,DC=lan

OU=Paris,DC=ad,DC=domain,DC=lan

OU=computers,OU=Paris,DC=ad,DC=domain,DC=lan

OU=service1,OU=computers,OU=Paris,DC=ad,DC=domain,DC=lan

If an Organizational Unit package is defined on each level, the WAPT agent will automatically download packages and configurations that are attached to each level. Using inheritance, WAPT will apply packages and dependencies that have been attached to that Organizational Unit.

Creating Organizational Unit packages¶

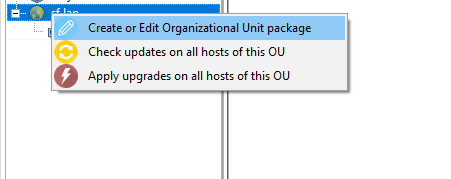

You can create unit packages by .

Une fenêtre s’ouvre et vil vous ai demandé de choisir les paquets qui doivent être inclus dans le paquet unit.

Ajouter un paquet au paquet unit.¶

Save the package and it will be deployed to all hosts belonging to that OU.

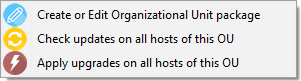

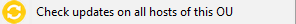

Actions available with Organizational Units¶

WAPT console showing options applicable to OU¶

You can see in the picture that update and upgrade actions can be performed through this menu, thus selecting hosts by their Organizational Unit.

Creating or Editing Organizational Unit package¶

Creating or editing OU packages¶

Visit this documentation for more details on Creating or editing OU packages.

Checking updates on all hosts of this OU¶

Checking updates for hosts in the OU¶

This button will execute 2 actions on all hosts in the OU:

Give current state of the host to the server.

Server displays if the host must get updates.

Applying upgrades on all hosts of the OU¶

Applying upgrades to hosts in the OU¶

This button allows to apply waiting updates on the all hosts in the OU.

Indication

- You may filter how hosts are displayed based on the Active Directory

OU they belong to.

Including hosts in subfolders¶

The checkbox Include hosts in subfolders allows to display hosts in subfolders.

Simuler des Unités Organisationnelles pour des hôtes en WORKGROUP¶

Il arrive que des hôtes spécifiques ne peuvent être joints à un domaine Active Directory.

Avec cette spécifité, de tels hôtes ne peuvent s’afficher dans les Unités Organisationnelles depuis votre console WAPT.

Pour afficher tous les hôtes dans la console sous la bonne Unité Organisationnelle, qu’ils soient joints à un domaine AD ou pas, WAPT vous permet de spécifier une fausse Unité Organisationnelle dans le fichier de configuration de l’agent.

Les bénéfices de cette astuce sont:

You can manage these hosts with WAPT as if they where joined to the AD.

- Out-of-domain and workgroup hosts are now showing up

in a familiar Active Directory tree view.

Unit packages are usable on these hosts.

To setup a fake Organizational Unit on hosts, create an empty WAPT package, then use the following code:

# -*- coding: utf-8 -*-

from setuphelpers import *

uninstallkey = []

def install():

print('Setting Fake Organizational Unit')

fake_ou = "OU=TOTO,OU=TEST,DC=DEMO,DC=LAN"

inifile_writestring(WAPT.config_filename,'global','host_organizational_unit_dn',fake_ou)

print('Reload WAPT configuration')

WAPT.reload_config_if_updated()

def update_package():

pass

The host_organizational_unit_dn will be like below in wapt-get.ini:

[global]

host_organizational_unit_dn=OU=TOTO,OU=TEST,DC=DEMO,DC=LAN

Note

- Stick to a specific case with your

host_organizational_unit_dn (don’t mix « dc »s and « DC »s, « ou »s and « OU »s…).

- Stick to a specific case with your

Follow the case used in the DN/

computer_ad_dnfields in the hosts grid.

Utiliser les WAPT Windows Update Agent (WAPTWUA)  ¶

¶

WAPT is able to manage Windows Updates on your endpoints and replace automatic Windows update or a WSUS Server.

Note

- The internals of WAPTWUA is based on the WUA API.

For more information: https://docs.microsoft.com/en-us/windows/win32/wua_sdk/using-the-windows-update-agent-api

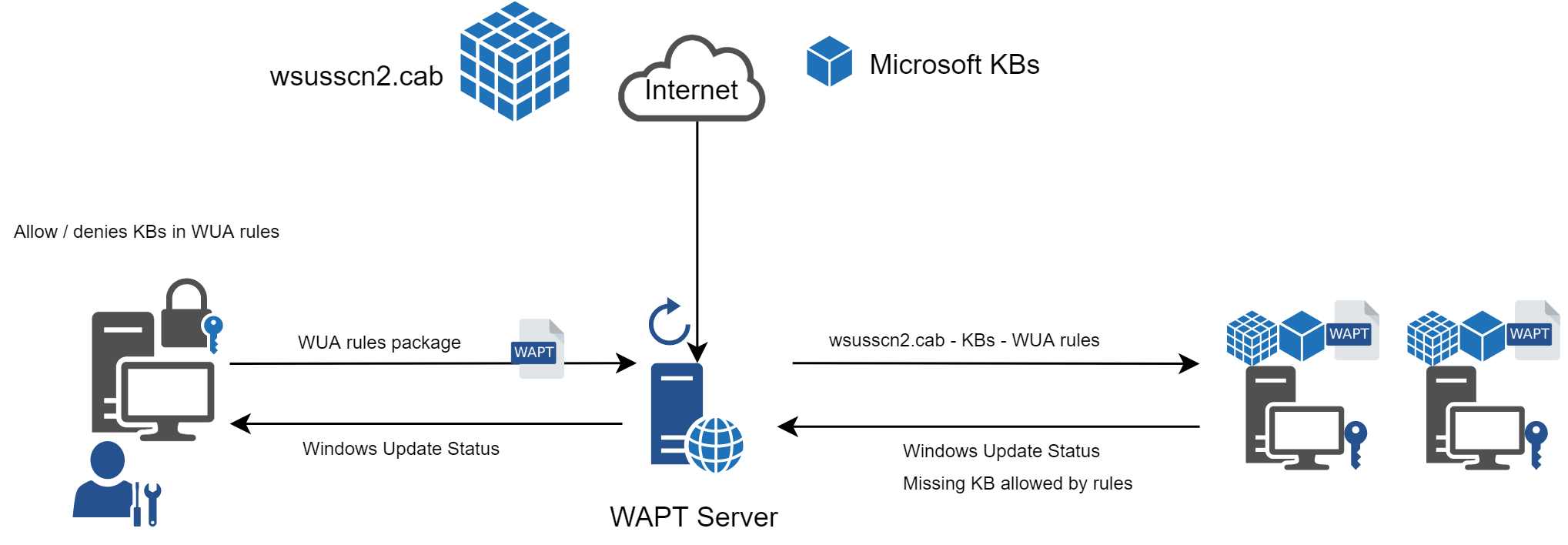

Principe de fonctionnement¶

Each Patch Tuesday,

the WAPT server downloads an updated wsusscn2.cab

file from Microsoft servers.

By default, downloads happen once a day and no download is triggered

if the wsusscn2.cab file has not changed since the last download.

The wsusscn2.cab file is then downloaded by the WAPT agent

from WAPT server repository and then passed on to WUA

Windows utility to crunch the update tree for the host.

Regularly, the host will analyze the available updates using

the wsusscn2.cab file. The host will send its list of needed updates

to the WAPT server.

Si une mise à jour est en attente sur l’hôte et si cette mise à jour n’est pas présente sur le serveur WAPT, le serveur va télécharger les mises à joursdemandées depuis les serveurs officiels Microsoft.

Indication

- This mode of operation allows WAPT to download only the necessary updates

on the computers, thus saving bandwidth, download time and disk space.

Note

On the WAPT server, downloaded updates are stored:

On Linux hosts in

/var/www/waptwua.On Windows hosts in

C:\wapt\waptserver\repository\waptwua.

Le paramètre de dépôt de l’agent WAPT Windows Update est basé sur l’URL du paramètre repo_url dans le wapt-get.ini:

- In case of repository replication, it is fully operational

with WAPT Windows Update to reduce bandwidth use.

- Do not forget to synchronize the

waptwuafolder if you are replicating your packages with distant repositories.

- Do not forget to synchronize the

Note

Si dans votre compagnie un proxy est requis pour sortir sur Internet, alors assurez-vous d’avoir confguré le serveur proxy dans le fichier waptserver.ini.

Les différences entre WAPT Windows Updates et WSUS¶

WSUS downloads by default the updates for selected categories. This can lead to a very large update database and lots of storage.

WAPT Windows Update only downloads updates that have been requested by at least one client computer. This helps to keep the local database small (a few 10s of Gigabytes) and it can be easily cleaned up if you want to recover space.

Les mises à jours majeures d’OS¶

Les mises à jour majeures d’OS permettent de passer d’une version d’OS à une autre. Cela inclus par exemple, des mises à jours de Windows 7 vers Windows 10, ou bien de Windows 10 1803 vers Windows 10 1903.

Major version upgrades are not handled in the same way as minor OS upgrades. Major upgrades are handled via the downloading of the new install ISO content (same content as for a fresh install) and running the setup.exe with the correct parameters. This process is the same for WSUS, SCCM and WAPT Windows Updates.

Dans le cas de WAPT Windows Updates, vous aurez besoin de créer un paquet de mise à jour d’OS en utilisant un modèle de paquet fournit sur https://store.wapt.fr.

Les mises à jours de pilotes¶

Les mises à jour de pilote via WSUS ne sont pas recommandés puisqu »il est difficile de gérer correctement les effets de bord. Dans le cas de WAPT WindowsUpdates, LES PILOTES NE SONT PAS TELECHARGES puisqu’ils ne sont pas référencés dans les fichiers wsusscn2.cab fournis par Microsoft.

Il est recommandé de pousser des mises à jour de pilote via un paquet WAPT personnalisé. Si le patch du pilote est formé en .msu, vous pouvez le créer comme un paquet WAPT standard.

Sélectionnez simplement le fichier .msu et cliquez sur depuis la console WAPT pour lancer l’assistant de création de paquet simplifié.

Si la mise à jour du pilote est formé avec un .zip contenant le fichier .exe, vous pouvez créer un paquet WAPT contenant les fichiers nécessaires et le binaire setup.exe avec les options silencieuses correctes.

Les KB Out of band (Hors bande)¶

Parfois, Microsoft fournit des mises à jours OOB qui sont en dehors de l’index du wsusscn2.cab. Ces mises à jour ne sont pas inclus dans les mises à jour principales car elles peuvent corriger un problème très spécifique ou peuvent avoir des inconvénients.

Si vous souhaitez déployer une KB de mise à jour OOB, vous pouvez la télécharger depuis le catalogue Microsoft https://www.catalog.update.microsoft.com/Home.aspx.

Sélectionnez simplement le fichier .msu et cliquez sur depuis la console WAPT pour lancer l’assistant de création de paquet simplifié.

Pour ce faire, vous pouvez suivre cette documentation pour construire des fichiers .msu pour ces mises à jour Out-of-band (Hors bande).

Attention

Vous devez vous montrer prudent avec les mises à jour OOB car elles peuvent détruire votre système, assurez-vous de lire les pré-requis sur le rapport Microsoft correspondant à la mise à jour et de tester cette dernière méticuleusement.

Configurer WAPTWUA sur l’agent WAPT¶

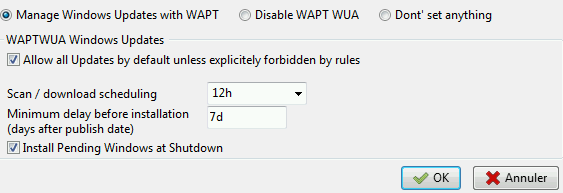

WAPTWUA is configured in wapt-get.ini in [waptwua] section.

Vous aurez alors plusieurs options:

Options / Valeures par défaut |

Description |

Exemple |

|---|---|---|

|

Enable or disable WAPTWUA on this host. |

|

|

Télécharger les mises à jour directement depuis les serveurs Microsoft. |

|

|

Set if missing update is authorized or not by default. |

|

|

|

|

|

|

|

|

Install update when the machine will shutdown. |

|

|

Set a deferred installation delay before publication in the repository. |

|

|

|

|

Indication

These options can be set when generating the WAPT agent.

Exemple de section [waptwua] dans le fichier wapt-get.ini:

[waptwua]

enabled =true

default_allow =False

direct_download=False

download_scheduling=7d

install_at_shutdown=True

install_scheduling=12h

install_delay=3d

Lorsque vous créez le waptagent.exe depuis votre console, ces options correspondent à cela:

Example source code to modify [waptwua] settings by package:

def install():

inifile_writestring(WAPT.config_filename,'waptwua','enabled','true')

inifile_writestring(WAPT.config_filename,'waptwua','install_at_shutdown','true')

inifile_writestring(WAPT.config_filename,'waptwua','download_scheduling','7d')

inifile_writestring(WAPT.config_filename,'waptwua','allowed_severities','Critical,Important')

print('Reload WAPT configuration')

WAPT.reload_config_if_updated()

Utiliser WAPTWUA depuis la console¶

The WAPTWUA are managed with two tabs in the WAPT console.

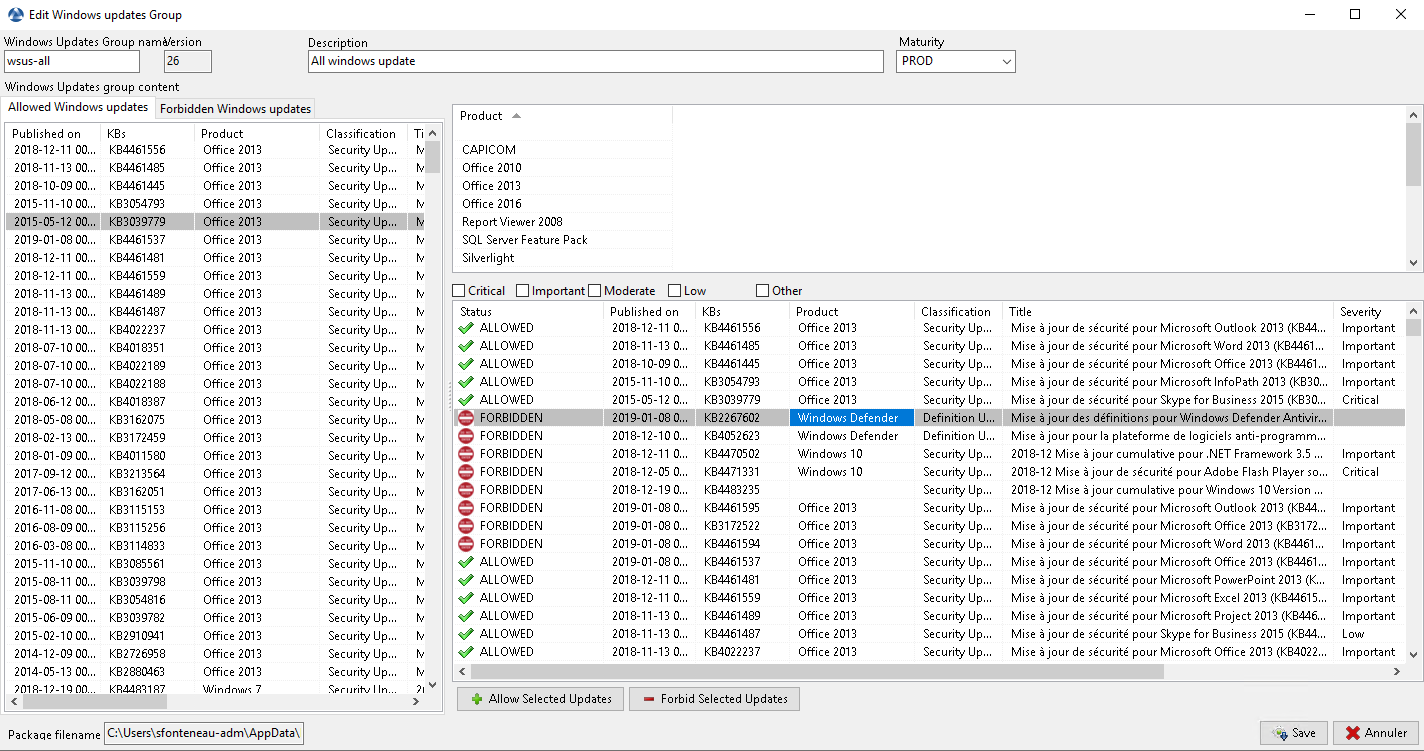

WUA Rules sub-tab in WAPT Package tab¶

The WUA Rules tab allows you to create waptwua rules packages.

- When this type of package is installed on a machine,

it indicates to the WAPTWUA agent the authorized or forbidden KBs.

- When several waptwua packages are installed on a machine,

the different rules will be merged.

- When a

cabis neither mentioned as authorized, nor mentioned as prohibited, WAPT agents will then take the value of

default_allowinwapt-get.ini.

- When a

Note

If the WAPTWUA agent configuration is set to

default_allow = True, then it will be necessary to specify the forbiddencab.If the WAPTWUA agent configuration is set to

default_allow = False, then it will be necessary to specify the authorizedcab.

Indication

To test updates on a small set of computers, you can set WAPTWUA default maturity to

PREPROD.- You can then test the Windows Updates on a small sample of

PREPRODhosts and if everything is good, you can release the updates to the entire fleet of computers.

- You can then test the Windows Updates on a small sample of

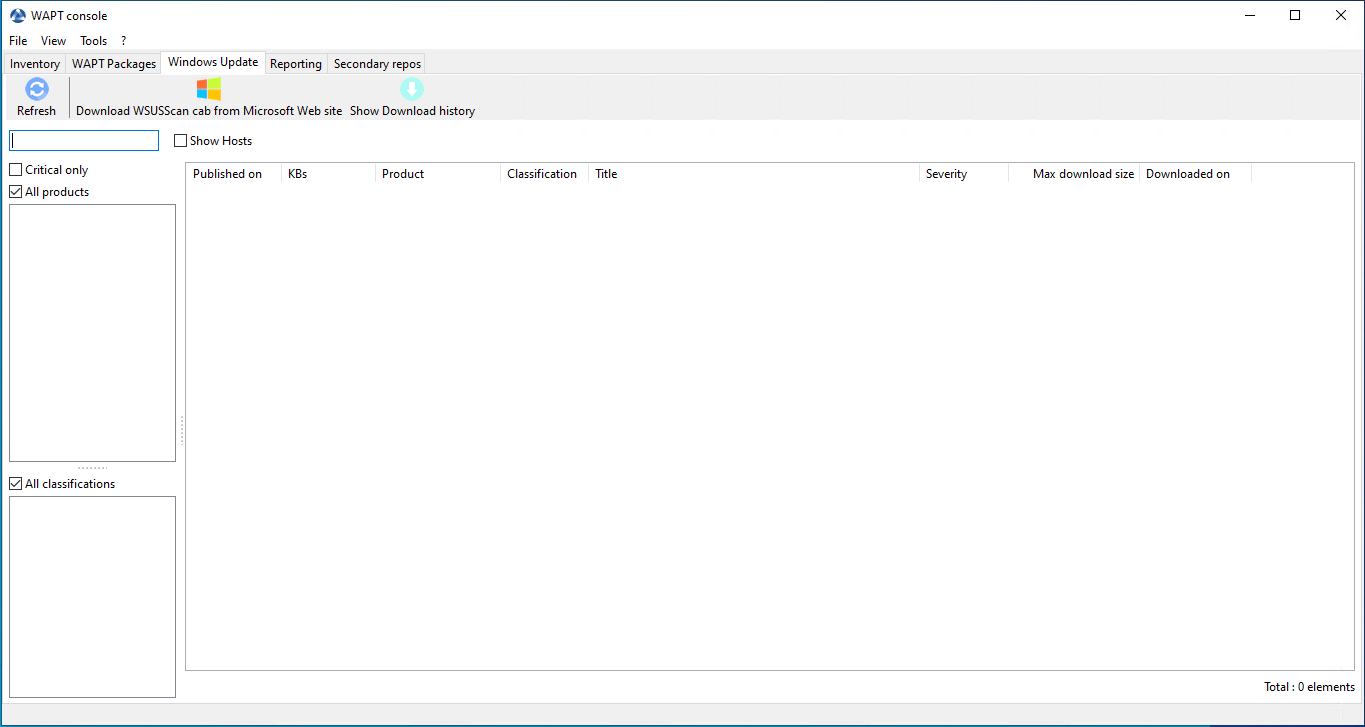

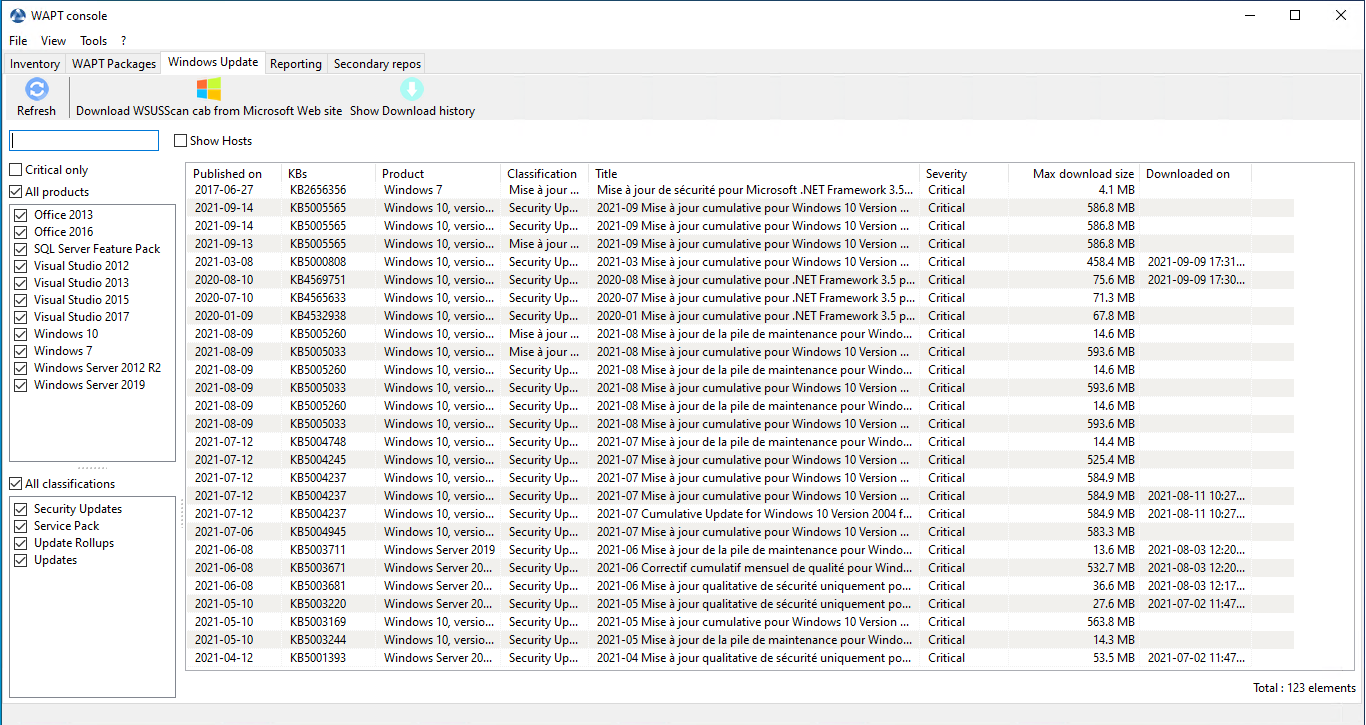

Windows Updates tab¶

The Windows Update tab lists all needed Windows Updates.

Important

- The server does not scan the

wsussc2.cabitself, it lets the Windows Update Agent utility present on all Windows machines do it.

- If an update seems to you as missing from the list, you must run a scan

on one of the machines present in the console.

- If you run a WUA scan on a Windows 10 agent, the CAB and Windows 10 files

will be displayed on the Windows Update tab.

Le panneau de gauche affiche les catégories des mises à jour, vous permettant de filtrer par:

Criticality;

Product;

Classification;

Dans le panneau de droite, si la colonne Téléchargée le est vide, cela signife que les mises à jour n’ont pas encore été téléchargées par le serveur WAPT et n’est pas présent sur le serveur WAPT (Cette mise à jour n’est pas manquante sur les postes).

You can force the download of an update by .

You can also force the download of the

wsusscn2.cabfile with the Download WSUSScan cab from Microsoft Web Site button.You can see the Windows Updates download on the server with the Show download task button.

Liste des Windows Update¶

Indication

Toutes les 30 minutes, le serveur WAPT va chercher les mises à jour qui ont été demandées au moins une fois par les client WAPT et qui n’ont pas été téléchargées en mises en cache. » Si une mise à jour est en attente, le serveur WAPT var le télécharger depuis les sites officiels de Microfoft.

Vous pouvez forcer ce scan avec le bouton Télécharger le cab WSUSScan depuis le site de Microsoft; dans l’onglet

Clean old Windows updates¶

To cleanup your waptwua folder, you can remove Windows Updates

that are no longer needed.

WAPT server will only re-download deleted updates if one of the WAPT equipped hosts requests it.

On the WAPT Server, downloaded updates are stored:

On Linux hosts in

/var/www/waptwua.On Windows hosts in

C:\wapt\waptserver\repository\waptwua.

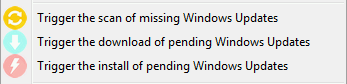

Lancer WUA sur les clients¶

Depuis la console vous avez trois options.

Les boutons d’action Windows Update disponibles depuis la console WAPT¶

- The Trigger the scan of pending Windows Updates button

will launch the scan on the client and list all updates flagged for the OS.

- The Trigger the download of pending Windows Updates button

will launch the downloading of pending updates on the client.

- The Trigger the install of pending Windows Updates button

will launch the install of downloaded updates on the client.

Indication

When pending updates stored in cache need to be installed, the WAPT agent triggers the WUA service.

The WAPT agent will enable and start the WUA Service temporarily to install the updates. When updates are installed, waptservice will stop and disable the WUA service until the next cycle.

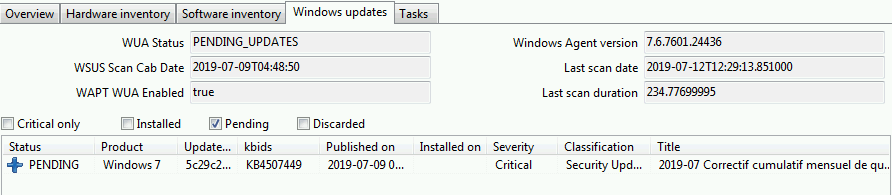

State of Update on host¶

Windows updates can have 4 states on a host.

Status |

Description |

|---|---|

OK |

A Windows update has installed correctly. |

MISSING |

A Windows update has not yet been downloaded to the WAPT server. |

PENDING |

|

DISCARDED |

A Windows update was forbidden by rules. |

Pending Windows Updates showing in the WAPT console¶

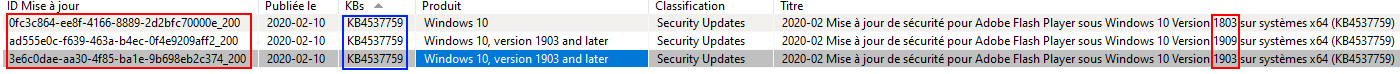

Notion d’UpdateID¶

In WAPT we don’t use kbids but instead we use updateids.

Cela nous permet d’être plus fin dans la gestion des mises à jour.

Duplicate kb¶

Dans cet exemple, la KB4537759 apparaît de multiples fois car il y a 3 différents updateids:

win10 1803;

win10 1903;

win10 1909;

You should therefore authorize updateids and not kb ids.

WAPT does not force Windows to uninstall a Windows Update¶

Désinstaller une mise à jour Windows peut être dangereux pour la machine. Quand une mise à jour est détectée comme interdite par WAPT, sa désinstallation ne sera PAS forcée.

If you really want to uninstall an update, you should package the KB that you want to uninstall as a standard WAPT package.

Voici un exemple:

from setuphelpers import *

uninstallkey = []

def install():

with EnsureWUAServRunning():

run('wusa /uninstall /KB:4023057')

Vidéo de démonstration¶

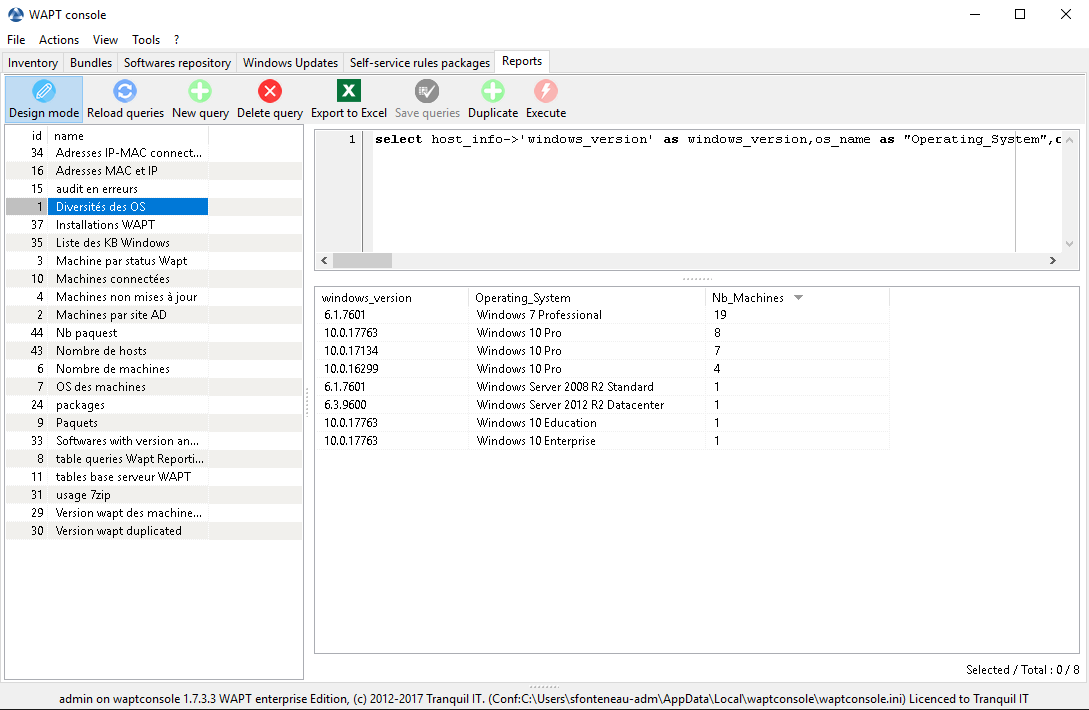

Using the reporting functions in WAPT  ¶

¶

Principe de fonctionnement¶

WAPT Enterprise offre des fonctionnalités de reporting avancées.

En effet, qui mieux que vous pouvez savoir ce dont vous avez besoin dans votre rapport.

With WAPT we offer to write your own SQL queries to display the result in the WAPT console, or to download already made queries from Internet.

Concepteur de requêtes WAPT¶

Le concepteur de requêtes vous offre la possibilité de modifier vos propres requetes sur la base de données PostgreSQL de WAPT.

Pour créer une nouvelle requête, cliquez sur .

Concevoir une requête dans le reporting WAPT¶

Indication

To rename a query, press the F2 key.

In the top banner, you can write your SQL query.

Pour éditer / modifier / Sauvegarder vos requêtes:

The Reload queries button is used to reload queries saved on the server, for example, if a colleague has just edited a new query.

The New query button will add a new blank query to the list.

The Delete query button will delete the selected query from the WAPT Server.

The Export to Excel button will export the result of your query to a spreadsheet.

The Save queries button will save your query to the WAPT Server.

The Duplicate button will duplicate an existing query to avoid writing a request from scratch.

The Execute button executes the selected query.

Note

The queries are saved in the PostgreSQL WAPT database.

The shortcut CTRL+space allows you to build your queries more effectively as it will auto-complete some fields for you.

Exemple de requêtes¶

Requêtes Ordinateur¶

Counting hosts.

select count(*) as "Nb_Machines" from hosts

Listing computers.

select computer_name, os_name, os_version, os_architecture, serialnr from hosts order by 4,3,1

Listing computers MAC addresses and IP.

select distinct unnest(mac_addresses) as mac, unnest(h.connected_ips) as ipaddress, computer_fqdn,h.description, h.manufacturer||' '||h.productname as model, h.serialnr, h.computer_type from hosts h order by 1,2,3

Listing Windows versions.

select host_info->'windows_version' as windows_version, os_name as operating_system, count(os_name) as nb_hosts from hosts group by 1,2

Listing operating systems.

select host_info->'windows_version' as windows_version, os_name as "Operating_System", count(os_name) as "Nb_Machines" from hosts group by 1,2

Listing hosts not seen in a while.

select h.uuid, h.computer_fqdn, install_date::date, version, h.listening_timestamp::timestamp, h.connected_users from hostsoftwares s left join hosts h on h.uuid=s.host_id where s.key='WAPT_is1' and h.listening_timestamp<'20190115'

Filtering hosts by chassis types.

select case dmi->'Chassis_Information'->>'Type' when 'Portable' then '01-Laptop' when 'Notebook' then '01-Laptop' when 'Laptop' then '01-Laptop' when 'Desktop' then '02-Desktop' when 'Tower' then '02-Desktop' when 'Mini Tower' then '02-Desktop' else '99-'||(dmi->'Chassis_Information'->>'Type') end as type_chassis, string_agg(distinct coalesce(manufacturer,'?') ||' '|| coalesce(productname,''),', '), count(*) as "Nb_Machines" from hosts group by 1

Listing of hosts with their Windows Serial Key.

select computer_name, os_name, os_version, host_info->'windows_product_infos'->'product_key' as windows_product_key from hosts order by 3,1

Requête WAPT¶

Listing WAPT packages in WAPT server repository.

select package, version, architecture, description, section, package_uuid, count(*) from packages group by 1,2,3,4,5,6

Listing hosts needing upgrade.

select computer_fqdn, host_status, last_seen_on::date, h.wapt_status, string_agg(distinct lower(s.package),' ') from hosts h left join hostpackagesstatus s on s.host_id=h.uuid and s.install_status != 'OK' where (last_seen_on::date > (current_timestamp - interval '1 week')::date and host_status!='OK') group by 1,2,3,4

Requête Paquets¶

Listing packages with their number of installation.

select package, version, architecture, description, section, package_uuid, count(*) from hostpackagesstatus s where section not in ('host','unit','group') group by 1,2,3,4,5,6

Requête logiciel¶

Listing WAPT Discovery agents.

select h.uuid, h.computer_name, install_date::date, version, h.listening_timestamp::timestamp, name from hostsoftwares s left join hosts h on h.uuid=s.host_id where s.key='WAPT_is1' and (name ilike 'WAPT%%Discovery%%' or name ilike 'WAPT %%')

Listing hosts with their 7zip version associated.

select hosts.computer_name, hostsoftwares.host_id, hostsoftwares.name, hostsoftwares.version from hosts, hostsoftwares where hostsoftwares.name ilike '7-zip%%' and hosts.uuid=hostsoftwares.host_id order by hosts.computer_name asc

Listing hosts with their software.

select n.normalized_name, s.version,string_agg(distinct lower(h.computer_name),' '), count(distinct h.uuid) from hostsoftwares s left join normalization n on (n.original_name = s.name) and (n.key = s.key) left join hosts h on h.uuid = s.host_id where (n.normalized_name is not null) and (n.normalized_name<>'') and not n.windows_update and not n.banned and (last_seen_on::date > (current_timestamp - interval '3 week')::date) group by 1,2

Listing normalized software.

select n.normalized_name, string_agg(distinct lower(h.computer_name),' '), count(distinct h.uuid) from hostsoftwares s left join normalization n on (n.original_name = s.name) and (n.key = s.key) left join hosts h on h.uuid = s.host_id where (n.normalized_name is not null) and (n.normalized_name<>'') and not n.windows_update and not n.banned and (last_seen_on::date > (current_timestamp - interval '3 week')::date) group by 1

Vous pouvez aussi trouver plus d’exemple de requêtes sur le Forum Tranquil IT.

N’hésitez pas à partager vos requêtes sur le même forum avec une explication de ce que fais votre requête, idéalement avec une capture d’écran ou une table affichant un échantillon du résultat de votre requête.

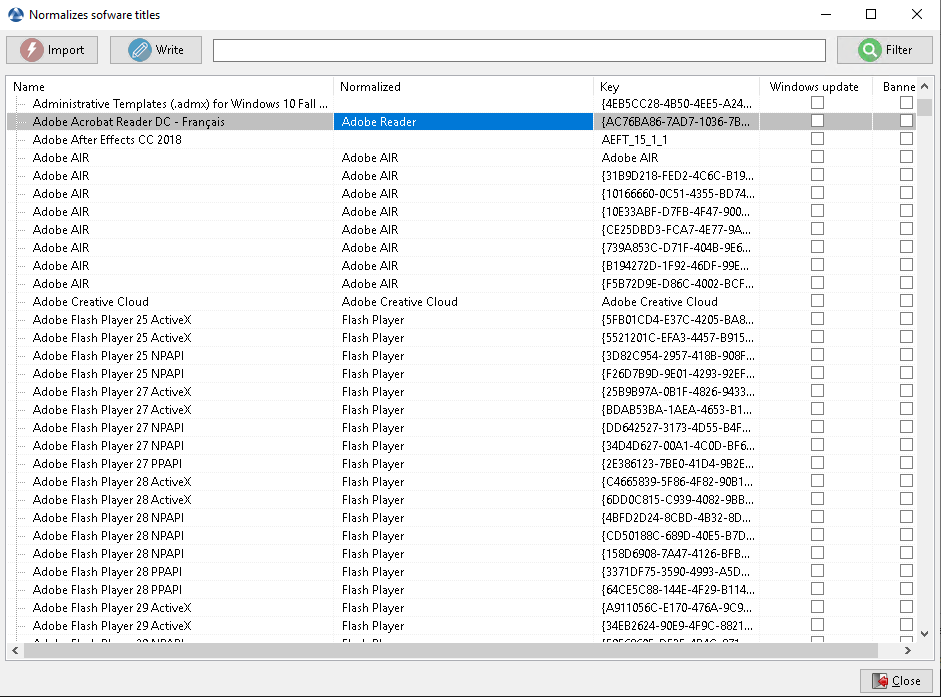

Normaliser les noms de logiciels¶

Parfois, la version du logiciel ou son architecture fait partie intégrante du nom du logiciel. Quand le logiciel s’enregistre dans l’inventaire du serveur WAPT, il apparaît en différents logiciels alors qu’ils sont pareils pour nous humains.

Pour résoudre ce problème, nous proposons de standradiser le nom des logiciels avec WAPT.

Normaliser le nom du logiciel¶

Click Normalize Software Names in the Tools menu.

Select the software to standardize, for example, all different version of Adobe Flash Player.

On the column normalized, press F2 to assign a standardized name to the selected software. Then press Enter.

Note

To select several programs, select them with the shift-up/down key combination.

You can also indicate a software like windows update or banned (Press spacebar in the corresponding column).

Press on Import to load the changes from the server.

Press on Write to save your changes.

Vous pouvez maintenant lancer vos requêtes avec ce nom standardisé.

Se connecter à la base de données WAPT avec un client PostgreSQL¶

Vous pouvez connecter votre base de données WAPT à un client si vous préférez utiliser un client PostgreSQL.

Pour ce faire, vous allez devoir changer quelques fichiers de configuration sur votre serveur WAPT.

Find out in which version your PostgreSQL is.

ps -ef | grep -i sql postgres 512 1 0 Jan05 ? 00:00:24 /usr/lib/postgresql/12/bin/postgres -D /var/lib/postgresql/12/main -c config_file=/etc/postgresql/12/main/postgresql.conf

Modify

pg_hba.confof the PostgreSQL version in use. In/etc/postgresql/12/main/pg_hba.conffor Debian and/var/lib/pgsql/12/data/pg_hba.conffor Centos under # IPv4 local connections section, add your address.host wapt all 192.168.0.65/32 md5

où 192.168.0.65 est votre adresse IP autorisée à se connecter à la base de données WAPT.

Allow PostgreSQL to listen on every interface in

/etc/postgresql/12/main/postgresql.conffor Debian and/var/lib/pgsql/12/data/postgresql.conffor Centos, section Connection Settings.listen_addresses = '*'

Restart the service for your PostgreSQL version.

systemctl restart postgresql@12-main.service

Connect to PostgreSQL on waptserver.

sudo -u postgres psql template1

Then give a password to wapt user.

template1=# ALTER USER wapt WITH PASSWORD 'PASSWORD';

Vidéo de démonstration¶

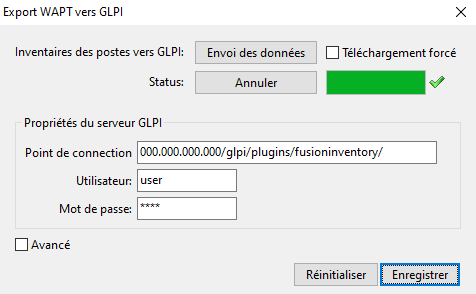

Synchroniser les inventaires de WAPT vers GLPI  ¶

¶

Principe de fonctionnement¶

WAPT Enterprise propose une synchronisation entre les inventaires de vos postes et GLPI ITSM Software.

Cette méthode synchronise automatiquement les changements sur votre infrastructure informatique avec le serveur GLPI.

Installer les dépendances requises¶

Pour pouvoir recevoir les inventaires sur votre seveur GLPI, vous aurez besoin du plugin FusionInventory sur votre serveur GLPI.

Note

Vous pouvez suivre ce guide pour installer FusionInventory.

Après avoir installé FusionInventory, vous aurez un point d’accès sur votre serveur WAPT pour envoyer les inventaires vers (…/glpi/plugins/fusioninventory/).

Configuration¶

You can open the window to configure Glpi with .

La console WAPT affichant la configuration de GLPI dans WAPT¶

In Glpi Server Properties, add the required parameters

in the waptserver.ini configuration file.

[options]

...

glpi_server_endpoint = glpi.mydomain.lan/glpi/plugins/fusioninventory/

glpi_server_user = user

glpi_server_pass = password

glpi_server_pause_timeout = 20,15

glpi_inventory_update_delay = 4

glpi_inventory_update_range = 25

glpi_server_endpoint: l’url vers le plugin FusionInventory où l’invenaire sera téléversé sur le serveur GLPI;glpi_server_user,glpi_server_pass: Les accès de GLPI;glpi_server_pause_timeout= A,B: pause le téléversement pendant A secondes lorsque le serveur prend plus B secondes à répondre;glpi_inventory_update_range: à combien de téléversement vous voulez que la base de données soit mise à jour, si vous arrêtez le téléversement, cela va redémarrer au à la dernière mise à jour;glpi_inventory_update_delay= C: Le téléversement est déclenché automatiquement toutes les C heures si cela n’est pas déjà en cours;glpi_inventory_debug_directory= exemple/tmp/glpirépertoire ou tous les fichiers d’inventaire XML seront stockés et téléversés sur le serveur GLPI (le nom du fichier est le GUID de la machine avec l’extension.xml).Il est possible d’en utiliser les contenus pour diagnostiquer les problèmes tels que les divergences entre les valeurs attendues dans GLPI et celles vues actuellement dans WAPT.

Utiliser WAPT pour envoyer les mises à jour d’invenaire vers GLPI¶

Comme vous pouvez le voir sur la fenêtre de configuration, vous pouvez remplir les paramètres, déclencher ou arrêter un téléversement directement depuis la console WAPT:

When you fill in Glpi Server Properties, the configuration is registered on the WAPT server when you click Save.

You can retrieve properties already registered on the WAPT server by clicking on Reset (the password is not loaded).

The Endpoint field is the Glpi server url to send the inventories to the

glpi_server_endpoint.You can trigger an upload without waiting for the scheduled task by clicking Upload.

You can stop the upload at any time by clicking Cancel.

Indication

Le status du téléversement est mis à jour toutes les 15s, vous pouvez suivre l’état avec la barre de progression.

Si vous avez beaucoup de postes, le téléversement peut prendre longtemps. Afin d’éviter cela, lorsque le téléversement est lancé, seuls les inventaires qui ont changé sont téléversés:

With

Force uploadevery inventory is uploaded, ignoring already uploaded data.

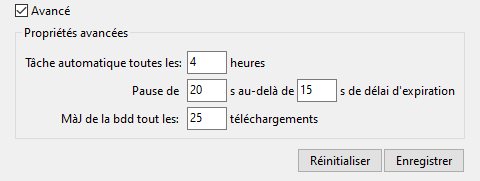

Advanced use of the Glpi plug-in¶

Pour afficher les propriétés avancées, sélectionnez le bouton Avancé.

La console WAPT affichant la configuration avancée de GLPI dans WAPT¶

La tâche planifiée tourne toutes les Cron every… heures seuelement si le Point de connexion est renseigné. Vous pouvez désactiver la tâche planifiée en laissant le Point de connexion vide. ~>

glpi_inventory_update_delay.

Indication

If you want to disable automatic upload, you have to Save an empty Endpoint.

You can trigger pauses (Pause…) when the server response time is too long (over…). ~>

glpi_server_pause_timeout.Update db… sets the database synchronization frequency during upload. ~>

glpi_inventory_update_range.

Ajouter des plugins dans la Console¶

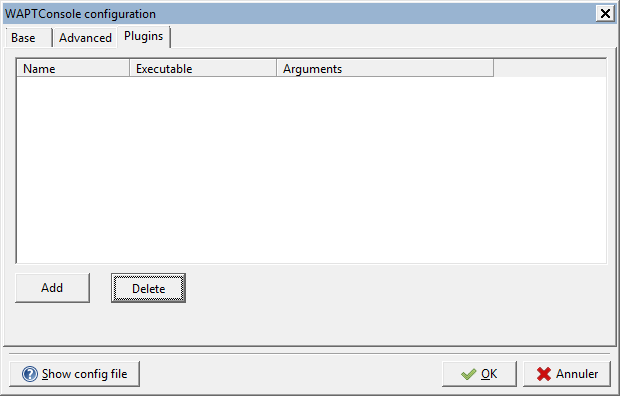

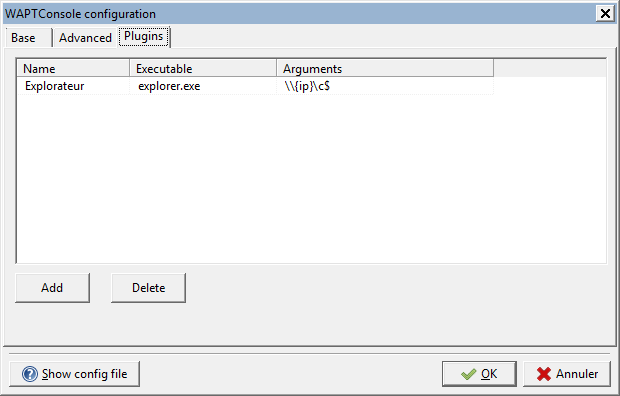

To add custom plug-ins, go to Tab.

Creating a custom plug-in for WAPT¶

Click Add to add plug-ins, then edit the corresponding columns.

Colonne |

Description |

|---|---|

Nom |

Name that will appear in the menu. |

Exécutable |

Path of the executable that will be executed after the click. |

Arguments |

|

Plug-ins will then appear in the menu:

Insert « Explorer » as a plug-n with IP variables¶

L’état actuel de WAPT vers la passerelle GLPI¶

Les objets de l’inventaire qui sont actuellement téléversés vers GLPI par la passerelle WAPT-GLPI:

Computer name / user name / description / OS name / OS version / language;

CPU / memory / battery / chassis type / physical or virtual;

Network card configuration;

Printer list and properties;

Installed software (not including system wide Appx install);

Network drives;

- Environment variables. Note: currently both system and system-wide

user environment variables are included.

Objets de l’inventaire qui ne sont actuellement pas téléversé vers GLPI par la passerelle WAPT-GLPI:

Display screens references;

Mouse and keyboard references;

Controllers card references (except graphic card);

Antivirus version;

Firewall state;

Local group list;

Memory bank list and state;

USB ports list and connected devices;

Printer status;

Card readers;

System wide Appx list.

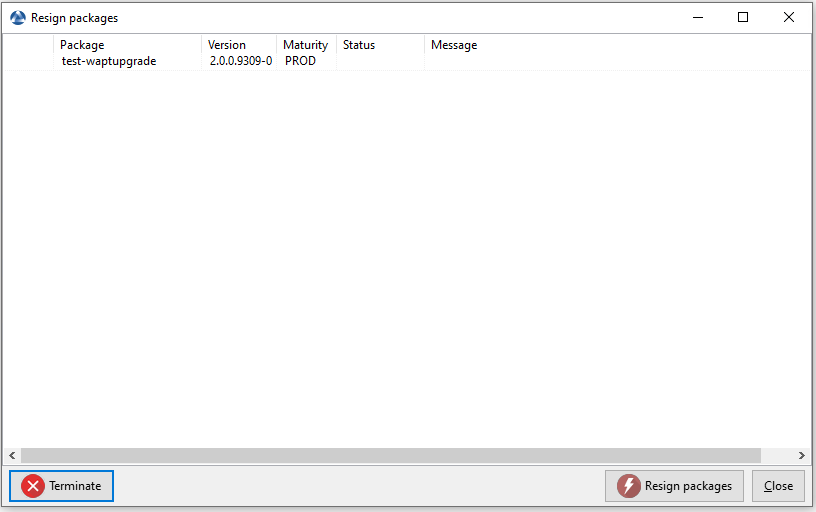

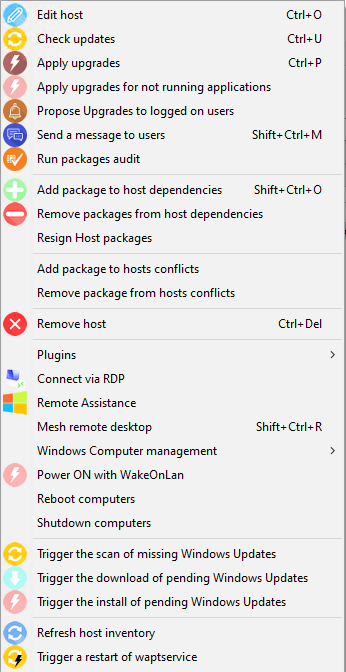

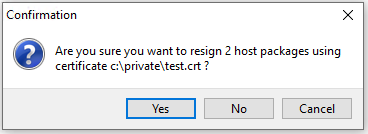

Re-signing all host packages from the WAPT console¶

This method for re-signing all host packages is useful when the underlying cryptographic method or library changes, as this is the case when upgrading from WAPT 1.8.2 (Python 2.7 based) and WAPT >= 2.0 (Python 3.x).

Indication

Use the Administrator’s certificate for re-signing packages.

Les paquets hôtes¶

Select all host.

Right-click on the selected hosts.

Le menu avec clic-droit¶

Select Resign Host packages.

Confirm re-signing the selected hosts.

Confirmer la resignature des hôtes séléctionnés¶

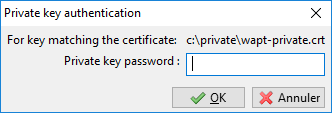

Then, enter you private key password.

Entrer le mot de passe pour déchiffrer la clé privée¶

Selected WAPT host packages are now all re-signed using the new cryptographic method required with Python3.

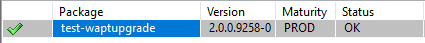

Autre type de paquet WAPT¶

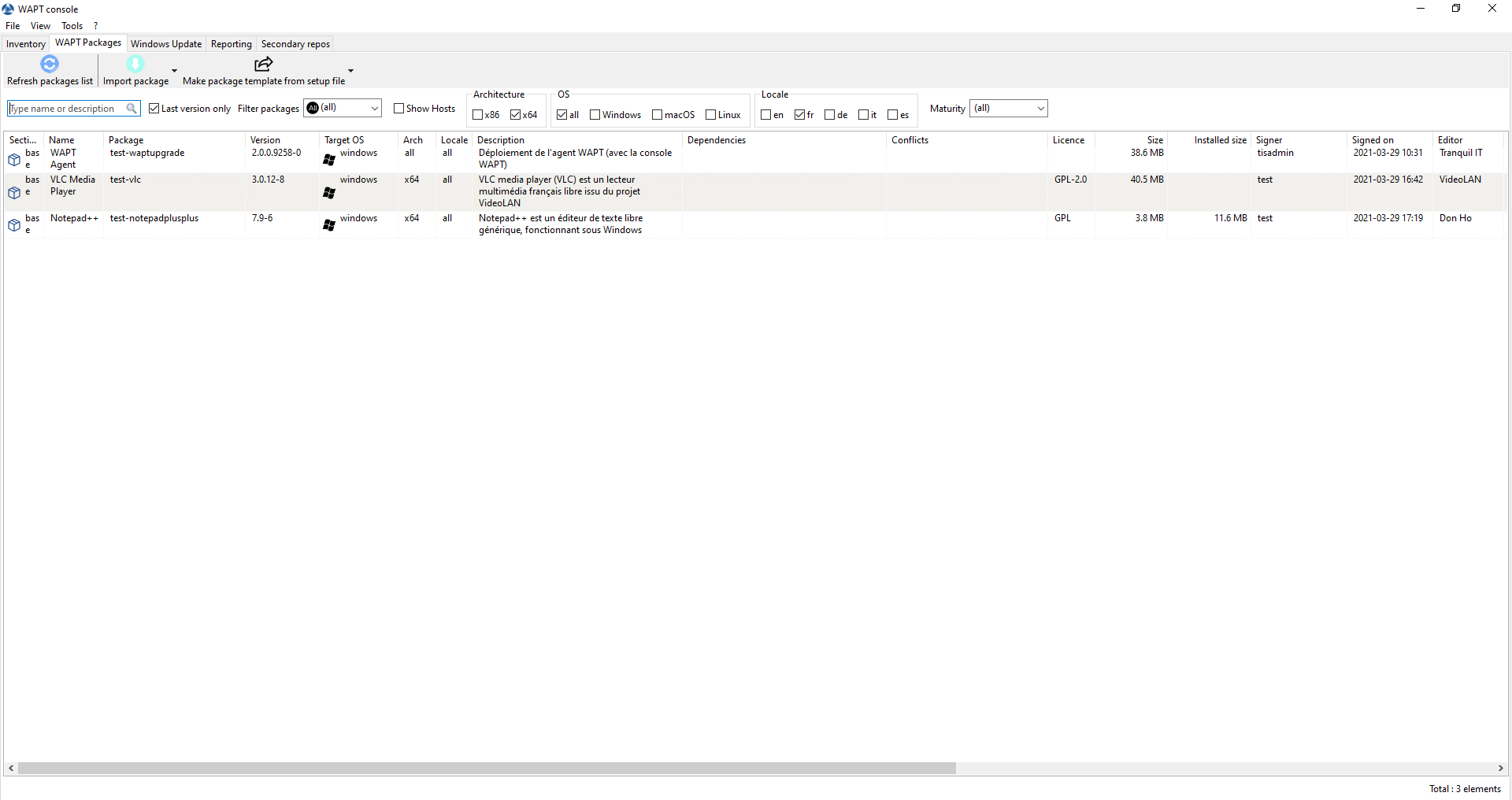

Open the repositories in your WAPT console.

Les dépôts disponibles sur la console WAPT¶

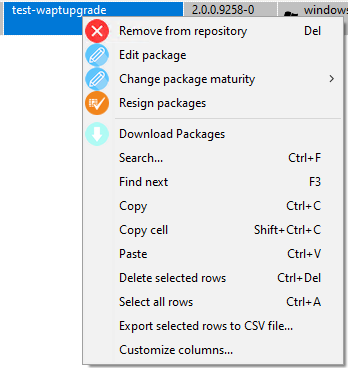

Select all packages in the repository, then right-click on the selection.

Le menu avec clic-droit¶